涉及大量安卓设备!Linux内核被曝漏洞,黑客已利用

3月10日消息,近日,安全研究员MaxKellermann发现了Linux内核的一个高危漏洞,该漏洞被称为DirtyPipe(脏管道),编号CVE-2022-0847,可以覆盖任意只读文件中的数据,并获得root权限。

Linux内核由于开源性质,可以让许多人修改并重新分发。然而,面对未修补的安全漏洞时,开源就像一把双刃剑。

该漏洞在Linux内核5.8版本及以上,CVSS评分7.8,5.16.11、5.15.25和5.10.102版本以下受影响,也就是5.8<=影响版本<5.16.11/5.15.25/5.10.102,大量安卓12新手机受影响,包括搭载骁龙8Gen 1、天玑8000系列、天玑9000、Exynos2200和谷歌Tensor的设备等可被恶意root。

(图源微博截图)

据悉,Kellermann因一名客户抱怨所下载的日志文件无法解压缩,而他在日志服务器上找到毁坏日志文件并成功将其解压缩后,出现CRC错误。随后仅是手动修补了该文件的CRC,但后来同样的问题不断发生,3个月内就出现37个毁坏的文件,使得他决定深究。

Kellermann表示,在他排除了硬件问题、程序代码问题、网络服务问题之后,终于觉得这应该是Linux核心问题,并表示已经有人如何潜在地利用它。

安全漏洞CVE-2022-0847藏匿于Linux核心的,该漏洞允许黑客覆盖任何只读文件,由于它涉及到行程间通信机制Pipe,使得Kellermann把它称为DirtyPipe漏洞,并说它比2016年出现的DirtyCow(CVE-2016-5195)漏洞还容易开采。

DirtyPipe基本上是个权限扩张漏洞,它让非特权的行程得以注入程序代码至根进程。攻击者只需创建一个管道,用任意数据填充管道(在所有环形条目中设置PIPE_BUF_FLAG_CAN_MERGE标志),排出管道(在结构pipe_inode_info环上的所有结构pipe_buffer实例中设置该标志),将目标文件(用O_RDONLY打开)中的数据从目标偏 移之前拼接到管道中并将任意数据写入管道。

Kellermann表示,它不仅可以在没有写入权限的情况下工作,还可以在不可变文件、只读btrfs快照和只读挂载(包括CD-ROM挂载)上工作。这是因为页面缓存始终是可写的(通过内核),并且写入管道从不检查任何权限。

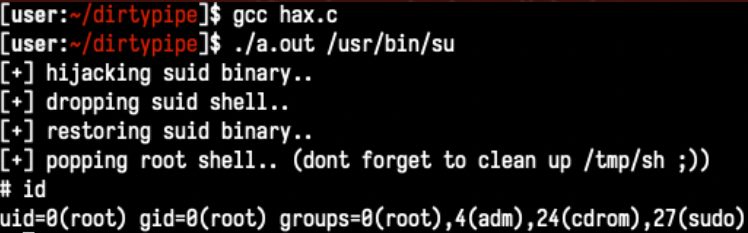

与此同时,Kellermann也发布了一个概念性验证攻击程序,在概念验证中研究人员举例的是利用该漏洞修改/etc/passwd文件,修改后直接让root用户的密码消失,然后普通用户使用suroot命令即可获得root账户的访问权限,接下来就可以为所欲为了。

另一名研究人员发现,使用/usr/bin/su命令删除/tmp/sh中的rootshell可以更容易获得root权限,不论是哪种方式都可能造成非常严重的危害。

值得注意的是,安卓内核更新并不容易,这些补丁很大一部分要依赖OEM厂商来更新,此漏洞被黑客大规模利用只是时间问题,估计后续也会有恶意软件利用此漏洞来获得root权限。

(图源微博截图)

2月20日Kellermann将漏洞细节提报给Linux核心安全团队,21日发现它可在GooglePixel 6上重现,因而再通知Android安全团队。

LinuxKernel团队已经在5.16.11/5.15.25/5.10.102版中修复此漏洞,建议各位检查所使用的Linux服务器的内核版本,若是5.8以上的版本请尽快升级。

当攻击者获得对系统的访问权限时,将权限升级到root或管理员通常是攻击者的首要任务。Delinea的网络安全布道者ShwetaKhare指出,今年已经出现了几个Windows内核,DNS服务器RCE和Adobe漏洞,因为它们允许攻击者获得提升的本地系统或管理员权限。

Khare说,像这样的操作系统错误和应用程序级漏洞可以让攻击者提升特权,在网络内部横向移动,执行任意代码,并完全接管设备。这种情况已经很久没有改变,在可预见的未来也不太可能改变。

图片新闻

最新活动更多

-

3月27日立即报名>> 【工程师系列】汽车电子技术在线大会

-

4日10日立即报名>> OFweek 2025(第十四届)中国机器人产业大会

-

4月25日立即报名>> 【线下论坛】新唐科技2025新品发布会

-

7.30-8.1火热报名中>> 全数会2025(第六届)机器人及智能工厂展

-

免费参会立即报名>> 7月30日- 8月1日 2025全数会工业芯片与传感仪表展

-

精彩回顾立即查看>> 【深圳 IEAE】2025 消费新场景创新与实践论坛

推荐专题

- 1 高通/英特尔/百事可乐携手成立无源物联网联盟!打造包含蓝牙、Wi-Fi和蜂窝在内的多标准生态

- 2 特朗普关税闹剧暂停,但Shein和Temu的挑战才刚开始

- 3 美国关税政策 “蝴蝶效应”:跨境电商与物流行业的双重震荡

- 4 北汽联手小马智行:无人驾驶出租车 7 月杀到,出行变革加速了?

- 5 海外仓发展20年,如何一步步迈进红利期?

- 6 出货量再次大幅下滑,问世10年的NB-IoT故事还会继续吗?

- 7 DeepSeek推动SLM与AIoT加速融合,AI代理经济驱动硬件智能化

- 8 特斯拉FSD算法技术解读 - 国内FSD测试特斯拉真输了么?

- 9 阿里,要重新起飞了?

- 10 京东外卖,暂时还没美团快?

分享

分享

发表评论

请输入评论内容...

请输入评论/评论长度6~500个字

暂无评论

暂无评论