黑客可利用植入式医疗器械“遥控杀人”?

6年前,曾被称为“全球最牛黑客”的巴纳拜·杰克在家中离奇死亡(时年仅35岁),而在死亡前几天,他曾表示要在即将开幕的“白帽”黑客会议上,展示一项惊人的“黑客绝技”——在9米之外入侵植入式心脏起搏器等无线医疗装置,然后向其发出一系列830V高压电击,从而实现“遥控杀人”。

杰克声称,他已经发现了多家厂商生产的心脏起搏器的安全漏洞。有传言称,他正是因此招来杀身之祸。但该传言不得证实,警方也拒绝透露关于其死因的任何细节。

时至今日,越来越多的植入式医疗器械走进人们的生活,相关的安全提醒也在逐年增加。类似心脏起搏器、植入式心房除颤器、植入式胰岛素泵等植入医疗器械存在网络安全漏洞,已经不再是转喉触讳的话题。

同余科技是国内一家致力于提供智能设备体系安全服务的公司,该公司创始人袁开国在接受笔者采访时说,未来是物联网的世界,安全问题是必然存在的。特别是,未来不止病人需要植入医疗器械,随着沉浸式体验时代的到来,可能正常人也会植入互联设备。

医疗设备漏洞并非耸人听闻

笔者从美国食品药品监督管理局(FDA)网站近日公布的一则网络安全漏洞警告中了解到,著名医疗器械制造商——美敦力使用的Conexus无线遥测协议存在网络安全漏洞,因为它不使用加密、身份验证或授权。FDA已确认,如果利用这些漏洞,可能会允许未经授权的个人(如患者医生以外的其他人)访问并可能操纵可植入设备、家庭监护仪或临床程序员。

美国国土安全部(DHS)也在今年3月警告称,美敦力生产的多款医疗设备是易受网络安全攻击的,“这些漏洞影响该公司17种型号的植入式心脏装置和被用来与之通讯的外设”。

美敦力并不是个例。从美国国土安全部(HDS)2017年9月披露的网络安全漏洞中,记者了解到,史密斯医疗(SMIths Medical)生产的Medfusion 4000无线注射器输液泵存在安全漏洞。远程攻击者通过利用这些漏洞,可能会获得未经授权的访问并影响泵的预期操作,破坏通信模块和泵的治疗模块。

据外媒security affairs报道,2017年,FDA召回大约46.5万个起搏器,业内人士认为,这些医疗器械被大规模召回,有可能的原因是“被黑客攻击”。

对此,袁开国表示,心脏起搏器是有可能被黑客攻击的,黑客可通过特殊手段监听或修改心脏起搏器的信号,通过修改频率对心脏起搏器产生干扰。不过,他也表示技术难度很大,“黑客目前没有必要的利益驱动,但随着未来物联网的发展,网络安全是必须面对的问题”。

专家:不必恐慌

针对心脏起搏器等潜在的网络安全漏洞,美敦力一位发言人表示,到目前为止,还没有观察到网络攻击、隐私泄露或与这些问题相关的患者伤害。

FDA在警告中也指出,黑客若想成功利用该网络漏洞,需要满足具有能够发送或接收Conexus遥测通信的RF设备,例如监视器、编程器或软件定义无线电,以对受影响的产品进行相邻的短程访问;同时,产品还必须处于RF功能有效的状态。

“美敦力曾向我们发布过含有网络安全漏洞的产品清单,对于已使用清单产品的患者,只需医院和医生关注即可,无需过多干预。”中国医学科学院阜外心血管病医院内科管委会主任、中华医学会心电生理和起搏专科医师培训中心主任张澍认为,收到医疗设备商的安全提醒是很正常且有必要的。

张澍表示,“随着互联网技术的发展,人们对于植入医疗器械的网络安全关注度也越来越高。但患者不必恐慌,目前临床上未出现过遭受到黑客攻击的事件,或不明信号的恶意干扰而导致起搏器工作不正常的现象”。

张澍以起搏器为例解释道:

首先,就生产技术而言,目前全球起搏器的制造商较少,起搏器的科技含量较高,厂商在设计制造时会考虑网络安全问题;

其次,从攻击难度而言,目前起搏器使用的是专门的信号以及传输密码,传输密码非常复杂,外界很难进行干扰。

另外,起搏器是单向的信号输出,远程技术很难改变起搏器的工作,必须由专门的医生使用专门的设备;

并且,起搏器自身也有安全保障,在强磁场的干扰下,起搏器会自动进入安全模式,安全模式下除保证正常起搏外,任何外来的信号无法干扰,必须到医院进行解锁。

不过专家也提醒,防范也非常重要。

张澍补充道,设备厂商从技术层面发现安全问题时,要及时通知到药监部门和医院,同样医生发现安全问题也会及时上报药监部门。

对于人们对可植入医疗器械网络安全表现出的恐慌,张澍表示,“心脏起搏器在不同的发展阶段,需要解决不同的问题,就像药品中的使用说明书会注明其有可能发生的不良反应一样,需给予一定关注,使用起搏器的病人也一样,不必恐慌,定期到医院进行检测即可”。

防范:需多管齐下

针对医疗设备潜在的网络安全威胁,已经有科研团队开展了未雨绸缪的研究。

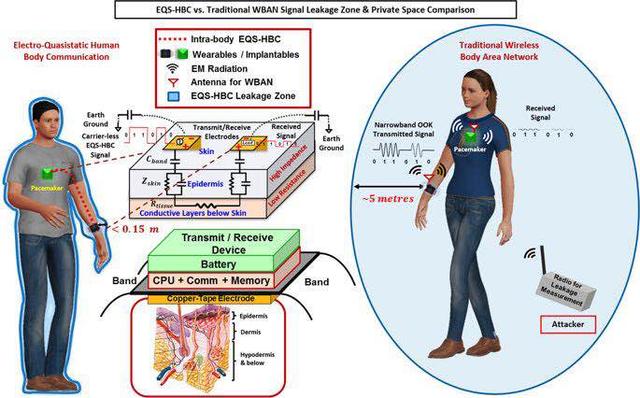

笔者在《科学报告》期刊上发现,今年3月,美国普渡大学Shreyas Sen等人设计了一种对抗手段,利用“电准静态场人体通信”(EQS-HBC)的方法,通过采用低频率无载波(宽带)传输的方法,将医疗设备的通信信号限制在人体范围之内。测试表明,EQS-HBC信号可被检测的范围小于0.15米,而传统的无限体域网(WBAN)是5米左右,相比之下,EQS-HBC提供了超过30倍的安全空间改进。

“起搏器发出的信号不会离开皮肤……除非有人碰触你的身体,否则他们不会得到信号。”关于这项实验,Sen说。

在笔者看来,这一“将医疗设备的通信信号束缚在人体范围内”的探索,为防范医疗设备潜在漏洞攻击提供了思路。

记者同时也了解到,目前欧美已有多家为医疗机构提供物联网安全的第三方公司,随着物联网的发展,物联网安全公司或将迎来新的机遇。

然而,采访中专家对笔者表示,仅靠阻断信号的佩戴设备以及第三方网络安全公司,还不足以全面应对物联网时代下可植入医疗器械的网络安全问题,必须通力配合,多管齐下。比如,专家提出,国家要加强可植入医疗器械的网络安全监管,不断完善行业标准,及时发现问题并持续跟进。

今年3月,国家药监局综合司发布了《关于进一步加强无菌和植入性医疗器械监督检查的通知》,在生产环节检查中指出,要重点检查是否建立与所生产产品相适应的医疗器械不良事件收集方法,是否及时收集医疗器械不良事件信息,对存在安全隐患的医疗器械,是否采取了召回等措施,并按规定向有关部门进行报告。并提出,各级医疗器械监管部门要通过各种渠道,收集安全风险信息,每季度要开展一次安全形势分析,及时研判风险状况、及时采取措施加强监管。

袁开国认为,物联网尚处于早期阶段,关于物联网安全的标准还不完善,这使得厂商和行业在安全标准上跟进困难。不过,医疗器械厂商作为设备的设计和生产主体,从技术上决定着植入医疗器械的网络安全防范能力,因此厂商要增强网络安全意识,完善产品设计,及时检测跟进,发现漏洞及时上报药监部门并通知医院。

张澍表示,目前厂商都会在发现问题时及时通知药监部门和医院:“我们经常会收到厂商的提示和提醒,我们也鼓励厂商及时通知的行为,这对于安全防范非常重要。”

“医生如发现医疗器械的网络安全问题应及时上报药监部门,同时针对药监部门和厂商发布的提示和警告,也要进行密切关注和反馈。”张澍说,植入医疗器械的网络安全防范需要各主体通力配合,作为患者也要谨遵医嘱,定期检测,发现异常及时反馈,不做禁止事项。

图片新闻

最新活动更多

-

3月27日立即报名>> 【工程师系列】汽车电子技术在线大会

-

4日10日立即报名>> OFweek 2025(第十四届)中国机器人产业大会

-

4月25日立即报名>> 【线下论坛】新唐科技2025新品发布会

-

7.30-8.1火热报名中>> 全数会2025(第六届)机器人及智能工厂展

-

免费参会立即报名>> 7月30日- 8月1日 2025全数会工业芯片与传感仪表展

-

精彩回顾立即查看>> 【深圳 IEAE】2025 消费新场景创新与实践论坛

推荐专题

分享

分享

发表评论

请输入评论内容...

请输入评论/评论长度6~500个字

暂无评论

暂无评论